Cos'è l'hashing?

Nella terminologia culinaria, 'hashing' significa tagliare, mescolare, e produrre una nuova miscela. come cucinare, hashing o una funzione hash è dove un computer accetta un input di qualsiasi lunghezza e contenuto (lettere, numeri, simboli, ecc.) e usa una formula matematica per tagliarlo, mischiarlo, e produrre un output di una lunghezza specifica. L'output è noto come valore hash o hash.

Lo scopo dell'hashing è quello di abilitare la sicurezza durante il processo di invio di un messaggio, quando il messaggio è destinato solo a un particolare destinatario, in altre parole, crittografia.

Algoritmi di hashing sicuri (SHA-256)

Nelle transazioni che coinvolgono criptovalute come bitcoin, le transazioni vengono prese come input ed eseguite attraverso un algoritmo di hash sicuro ("SHA"). SHA è composto da quattro algoritmi SHA:SHA-0, SHA-1, SHA-2, e SHA-3.

SHA-1 è la più utilizzata delle attuali funzioni hash SHA, utilizzato in molte applicazioni e protocolli, inclusa la sicurezza Secure Socket Layer (SSL).

SHA-2 è l'altro più comune, composto da SHA-224, SHA-256, SHA-384, e SHA-512, a seconda del numero di bit in un valore hash.

Per esempio, bitcoin utilizza SHA-256, che gli dà un valore hash di lunghezza fissa. Non importa la dimensione o la lunghezza dell'input, l'output avrà sempre una lunghezza fissa di 256 bit. Questo è così non devi ricordare i dati di input, che potrebbe essere enorme:tutto ciò che devi fare è ricordare l'hash e tenere traccia. Per ulteriori informazioni sulle funzioni SHA, per favore clicca qui.

Funzioni hash crittografiche

A seconda delle sue caratteristiche crittografiche, le funzioni hash possono essere applicate in due modi diversi:memorizzazione delle password e integrità dei dati.

Archiviazione password

Invece di memorizzare la password all'aperto, tutti i processi di accesso memorizzano i valori hash delle password nel file stesso. Il file delle password è costituito da una tabella di coppie, che hanno la forma di (ID utente, h(P)).

Il processo è rappresentato nel grafico sottostante:

Nel caso in cui un intruso trovi il file, possono vedere solo gli hash delle password, anche se hanno avuto accesso alla password stessa. Non sarebbero in grado di accedere utilizzando l'hash né possono derivare la password dal valore hash, poiché la funzione hash possiede la proprietà della resistenza pre-immagine.

L'integrità dei dati

Questa è l'applicazione più comune delle funzioni hash. Viene utilizzato per generare i checksum sui file di dati, fornendo garanzia all'utente che i dati sono accurati.

Nel grafico sopra, puoi vedere il controllo di integrità che aiuta l'utente a rilevare eventuali modifiche apportate al file originale.

L'avvertenza con i controlli di integrità dei dati è che questo è utile solo se ritieni che il file sia effettivamente il file originale.

Esempio:entra un intruso e invece di modificare i dati del file, cambiano l'intero file e calcolano un hash completamente nuovo, e poi inviarlo al destinatario. Come fai a saperlo? Non lo faresti.

Così, il controllo di integrità è utile solo se l'utente è certo dell'originalità del file.

Informazioni sul fondo

-

Bitcoin non è una valuta e, a meno che non lo diventi, potrebbe non valere nulla

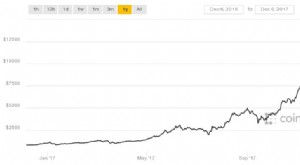

Bitcoin non è una valuta e, a meno che non lo diventi, potrebbe non valere nulla Bitcoin è in declino. Non il suo prezzo, che è aumentato del 900% questanno e (al momento in cui scriviamo) supera i 12 dollari, 000 per unità, ma il suo uso effettivo come valuta. E questo rende il s...

-

Quanti soldi guadagna un uomo repo?

Quanti soldi guadagna un uomo repo? Ti chiedi quanto puoi guadagnare con uno stipendio di un uomo repo? Repossession - latto di riprendere la proprietà da un individuo che non ha adempiuto a un contratto negoziato - è un atto legale, se...

-

Contabilità definita

Contabilità definita La contabilità è una disciplina ampia che si concentra sullo stato attuale delle attività finanziarie di unorganizzazione. Ma i contabili di oggi sono molto lontani dalla stereotipata persona dei nume...

-

5 cose da sapere prima di aggiungere qualcuno all'atto

5 cose da sapere prima di aggiungere qualcuno all'atto Condividere è prendersi cura - almeno questo è ciò che è stato trapanato nelle nostre menti. E per la maggior parte, è vero. Però, se stai pensando di fare il passo finale nella condivisione - aggiu...