Protocolli di sicurezza e-mail comuni che ogni azienda dovrebbe avere

Quando si conduce qualsiasi forma di business, la comunicazione è il fattore chiave che deciderà se la relazione diventerà un successo o un fallimento. Anche con così tanta tecnologia a nostra disposizione, quando si tratta di fare affari, la nostra forma di comunicazione preferita è ancora la buona vecchia conversazione faccia a faccia.

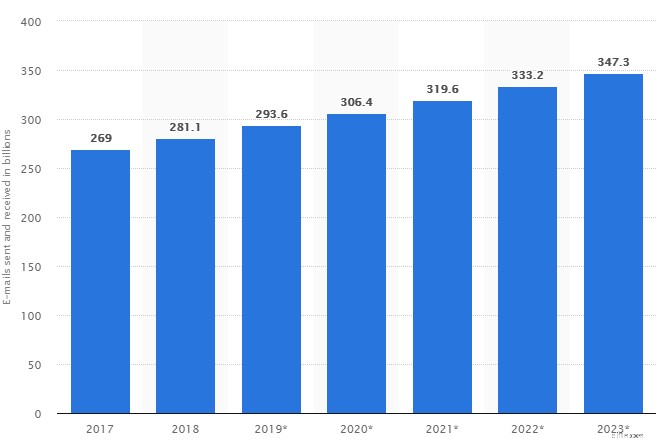

Naturalmente, questo non è sempre possibile nel mercato dinamico di oggi. Ma fortunatamente per noi, nel 1971, Ray Tomlinson ha inventato e inviato il primo messaggio di posta elettronica come lo conosciamo oggi. Da allora, l'e-mail è diventata un mezzo di comunicazione cruciale nel mondo degli affari. Solo nel 2018 sono state inviate giornalmente 281 miliardi di email. Le previsioni sono che questo aumenterà solo, come mostrato in questo grafico:

Comprensibilmente, questo numero potrebbe sembrare enorme per la persona media, ma non dimenticare che più della metà delle e-mail inviate ogni giorno sono spam. Sorprendentemente, questo numero è diminuito negli ultimi anni. Uno dei motivi alla base di questo miglioramento sono i protocolli di sicurezza in continua evoluzione che gestiscono non solo lo spam, ma anche numerosi altri problemi che un messaggio potrebbe dover affrontare prima che venga aperto dal destinatario.

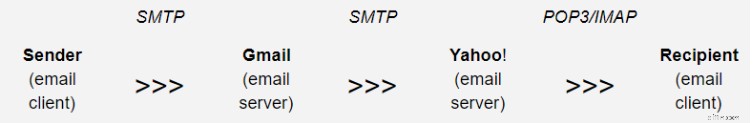

Spiegare il viaggio che fa il tuo messaggio quando fai clic su invia e quando appare nella casella di posta del destinatario potrebbe sembrare facile, ma ci sono alcune cose che accadono a nostra insaputa. Questo diagramma aiuta a visualizzare il processo:

I tre protocolli di posta elettronica più utilizzati sono SMTP, POP3 e IMAP. Il primo è il protocollo di trasferimento del tuo messaggio e gli altri due sono quelli che lo leggono.

SMTP

Simple Mail Transfer Protocol è il protocollo responsabile del trasferimento di posta elettronica tra client di posta elettronica (ad es. Thunderbird, Mailbird, Microsoft Outlook) e provider di posta elettronica (ad es. Gmail, Zoho Mail, iCloud, Yahoo).

A differenza degli altri due, questo protocollo può essere utilizzato solo per inviare e-mail e non può recuperarle dal server. Uno dei principali ostacoli è la mancanza di autenticazione e sicurezza e-mail, che a sua volta significa che gli utenti riceveranno e-mail di spam.

POP3

Post Office Protocol 3 viene utilizzato dai client di posta elettronica per recuperare il messaggio da un server. I client che utilizzano POP3 archiviano il messaggio sul computer dell'utente e lo eliminano dal server di posta elettronica. POP3 offre inoltre agli utenti un'opzione per salvare il messaggio sul server. Questo protocollo è stato creato con la possibilità di eliminare, redigere e leggere i messaggi offline.

IMAP

Internet Message Access Protocol condivide molti attributi con POP3, ma una differenza significativa è l'opzione che più utenti gestiscono e-mail contemporaneamente. Questo è molto utile per le aziende che assegnano la comunicazione con i clienti a diversi membri del team. IMAP memorizza anche le e-mail sul server per impostazione predefinita con la possibilità di essere eliminate dall'utente.

Nei prossimi mesi, Really Simple Systems integrerà OAUTH e IMAP nel suo prodotto di integrazione e-mail in modo che possa connettersi ai server di posta dei clienti in modo più sicuro.

Ora che hai un'idea approssimativa di come la tua email trova la sua destinazione, passiamo a tutti i protocolli di sicurezza necessari per mantenere il tuo messaggio al sicuro da occhi indesiderati e la tua casella di posta libera da spam.

Certificati digitali

Utilizzando i certificati digitali, stai proteggendo la tua posta elettronica crittograficamente. I certificati digitali sono un tipo di crittografia a chiave pubblica. La crittografia viene eseguita applicando una funzione matematica a un file che rende il contenuto del file irraggiungibile a chiunque non abbia la chiave di decrittografia corretta.

Il certificato consente di ricevere e-mail crittografate utilizzando una chiave predefinita, nonché di inviare messaggi crittografati ad altri utenti del certificato. In questo senso, il tuo certificato digitale agisce come una sorta di passaporto digitale, confermando la tua identità online.

La tua chiave di crittografia pubblica è disponibile per chiunque. Un mittente lo utilizzerà per crittografare il proprio messaggio, consentendo solo a te di aprire quel messaggio con la tua chiave privata. Se sei interessato a saperne di più sui certificati digitali, puoi guardare questo video di YouTube di Dave Crabbe.

Protocolli SSL/TLS

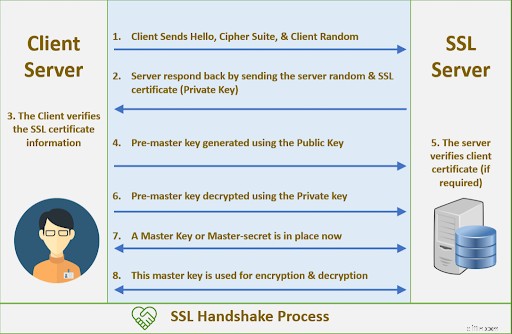

SSL (Secure Sockets Layer) è il predecessore di TLS (Transport Layer Security). Entrambi sono protocolli a livello di applicazione che forniscono il framework di sicurezza che funziona con SMTP per mantenere le tue e-mail al sicuro. Dal 2015 SSL è stato ufficialmente deprecato, ma rimane ancora un numero allarmante di siti Web che lo supportano.

Ciò che fa TLS è fornire ulteriore sicurezza per SMTP e persino per altri programmi di comunicazione per computer. I client di posta elettronica inviano e ricevono messaggi utilizzando il protocollo TCP (Transmission Control Protocol) per avviare l'"handshake". L'handshake è una serie di azioni che il client e il server di posta elettronica eseguono per convalidare la sicurezza e iniziare la transizione dell'e-mail.

TLS forzato e opportunistico

I due possibili server di posta elettronica di configurazione TLS decidono se il tuo messaggio verrà inviato o meno.

Se le tue configurazioni sono impostate su "TLS opportunistico", quando invii un messaggio il tuo server proverà a verificare se il server ricevente supporta TLS.

Quindi, se il server di destinazione supporta TLS, il tuo messaggio verrà inviato su un canale protetto utilizzando il protocollo TLS.

Tuttavia, se il server di destinazione non supporta TLS, il messaggio verrà comunque inviato su un canale non sicuro. Lo stesso controllo avviene quando la tua configurazione è impostata su "TLS forzato", con l'unica differenza che se l'altro server non supporta il protocollo TLS il messaggio non verrà inviato.

Quadro delle norme del mittente

In poche parole, SPF autorizza l'uso dei domini nelle e-mail.

Uno dei principali malintesi sull'SPF è che è responsabile della protezione contro lo spoofing.

"Spoofing" è il termine utilizzato per quando hacker e spammer mascherano le loro e-mail dannose per farle apparire come messaggi provenienti da domini sani. Con sorpresa di molti, SPF non gestisce l'indirizzo del mittente, ma verifica solo le e-mail a livello di trasporto. Questi indirizzi non sono visibili all'utente e possono differire da quelli nell'intestazione "Da" che l'utente vede.

SPF non ti protegge direttamente dallo spoofing o dallo spam, ma implementa sistemi di filtro antispam.

Ecco due passaggi che spiegano come funziona realmente SPF:

Imposta una politica

La politica viene pubblicata dall'amministratore del dominio, indicando quali server di posta elettronica sono autorizzati a inviare messaggi da quel dominio. Questo criterio è anche chiamato record SPF ed è incluso nel Domain Name System (DNS).

Identifica l'IP

Quando viene ricevuto un messaggio, un server in entrata verificherà nel DNS il percorso di ritorno. Successivamente, confronterà l'indirizzo IP con gli indirizzi IP autorizzati nel record SPF. Utilizzando le regole della politica, accetterà, rifiuterà o contrassegnerà il messaggio.

DKIM/DMARC

Autenticazione, rapporti e conformità dei messaggi basati su dominio e posta identificata con chiavi di dominio, insieme a SPF, costituiscono la sacra trinità della consegna delle e-mail.

DKIM è un altro protocollo che aiuta a mantenere la tua posta elettronica al sicuro in transito. Essendo un'estensione di SPF, controlla da quale dominio è stato inviato il messaggio e se il dominio ha autorizzato l'invio. Lo fa utilizzando le firme digitali.

DMARC è l'elemento chiave nel protocollo di sicurezza della posta elettronica, poiché richiede il fallimento sia di SPF che di DKIM, dopodiché agirà su un determinato messaggio. Ha anche una politica che viene pubblicata insieme al tuo record DNS. Se configurata correttamente, la politica DMARC può indicare al server ricevente come gestire il messaggio in arrivo, a differenza di SPF e DKIM.

Questo viene fatto abbinando il nome di dominio dell'intestazione "Da" e il nome di dominio "Busta da" che è stato raccolto da SPF, dopodiché fa lo stesso con la firma DKIM. Se il controllo SPF e/o l'autenticazione DKIM falliscono, il messaggio viene rifiutato.

MTA/STS

Uno dei recenti miglioramenti nei protocolli di sicurezza della posta elettronica, MTA/STS consente un trasferimento crittografato sicuro dei messaggi tra i server SMTP.

Affinché il protocollo Mail Transfer Agent-Strict Transport Security venga implementato, la politica DNS deve specificare che il server può recuperare un file della politica da un determinato sottodominio. Quando la politica viene recuperata da HTTPS, conterrà un elenco autenticato dei server dei destinatari.

Il problema della crittografia della connessione al server potrebbe essere risolto, ma gli aggressori possono comunque accedere al server stesso e visualizzare le informazioni preziose. Questo problema può essere risolto solo implementando un metodo di crittografia end-to-end.

Crittografia end-to-end

Sebbene possa funzionare in modo simile a SSL, TLS e SMTP, questo tipo di crittografia è diverso per un aspetto cruciale:nessuno può vedere il messaggio in qualsiasi momento del processo finché non viene decifrato.

Potrebbe sembrare perfetto e potresti chiederti perché non usiamo tutti la crittografia end-to-end, ma non è così semplice. I fornitori tradizionali non hanno alcun interesse a promuovere o fornire questo servizio poiché quasi tutti dipendono dalla pubblicità e dalla raccolta di dati. Tuttavia, ce ne sono alcuni che supportano la crittografia end-to-end, come Mailfence.com e Protonmail.com

Conclusione

Dal fiasco dei dati e-mail del 2004 con Jason Smathers, è chiaro che dobbiamo proteggere la nostra privacy più che mai. Da allora si sono accumulate molte altre informazioni e violazioni dei dati, a dimostrazione del fatto che un costo medio di un record rubato con informazioni riservate o sensibili è di $ 221 negli Stati Uniti.

Ma il costo aumenta quando inizi a considerare la perdita di clienti e la terribile pubblicità che riceverà la tua azienda. Con la posta elettronica utilizzata da quasi tutte le aziende e i clienti, non possiamo sottovalutare l'importanza di questi protocolli di sicurezza.

Gestione delle relazioni con i clienti

- 5 importanti lezioni di denaro che avresti dovuto imparare anni fa

- 5 errori comuni di investimento

- Dovrei avere un portafoglio di investimenti socialmente responsabile?

- 10 semplici obiettivi finanziari che tutti dovrebbero avere per il 2021

- Quanto dovrei avere di risparmio?

- Alcuni servizi assicurativi aziendali comuni

- La copertura assicurativa aziendale dovrebbe coprire tutto?

- Dovrei avere un'assicurazione per l'assistenza a lungo termine?

- Dovrei avere un'assicurazione per l'invalidità?

- L'uomo comune dovrebbe realisticamente investire nelle aziende?

-

I 7 migliori consigli che ogni principiante dovrebbe capire su Bitcoin

I 7 migliori consigli che ogni principiante dovrebbe capire su Bitcoin La maggior parte della generazione di oggi, le persone stanno investendo in bitcoin perché lo trovano piuttosto interessante. La facilità di accessibilità e anche le altre funzionalità offerte dai bit...

-

I beneficiari della previdenza sociale dovrebbero ricevere pagamenti di stimolo il 7 aprile

I beneficiari della previdenza sociale dovrebbero ricevere pagamenti di stimolo il 7 aprile Dopo settimane di attesa, gli americani più anziani ottengono una solida stima su quando aspettarsi fondi di stimolo. Pochi giorni dopo che il piano di salvataggio americano da 1,9 trilioni di do...