Sicurezza Bitcoin

Bitcoin è sicuro, ma non perfettamente sicuro. Il protocollo bitcoin è stato progettato per essere difficile da imbrogliare, ma ci sono minacce alla sicurezza teoriche. Bitcoin è stato creato pensando alla crittografia e uno dei suoi obiettivi principali era creare una valuta sicura. Ma il bitcoin non è perfettamente sicuro, ci sono un numero relativamente trasparente, minacce alla sicurezza dirette al sistema bitcoin. Detto ciò, gli attacchi alla rete bitcoin sono impraticabili, difficile, e difficilmente riuscirà.

La rete Bitcoin è incredibilmente sicura. Ci sono possibili attacchi a bitcoin che potrebbero teoricamente rappresentare minacce alla sicurezza, ma anche con la tecnologia più avanzata, queste minacce sono tutte irrealizzabili (forse persino impossibili) da eseguire.Perché attaccare Bitcoin?

Ci sono diversi motivi per cui un individuo o un gruppo potrebbe voler attaccare la rete bitcoin; gli individui potrebbero voler ingannare il sistema per guadagno finanziario, un governo nazionale può ritenere bitcoin contrario ai propri interessi (o addirittura illegale) e volerlo distruggere, un gruppo militante potrebbe voler interrompere il commercio su Internet, oppure gli investitori potrebbero voler utilizzare la conoscenza avanzata di un imminente crollo del bitcoin per manipolare il mercato e speculare sui valori di su titoli più tradizionali (come l'oro o le valute nazionali).

Anche se non conosciamo con certezza tutte le potenziali ragioni di un attacco, sappiamo che la motivazione a distruggere il sistema aumenta con la crescita del mercato. Come vedrai tra poco, le minacce alla sicurezza diventano anche meno impraticabili man mano che il calcolo quantistico diventa più sviluppato e ampiamente disponibile.

Minacce alla sicurezza per Bitcoin

Qui, esamineremo le basi di quattro diversi tipi di potenziali attacchi a Bitcoin che potrebbero agire come minacce alla sicurezza:l'attacco del 51%, L'attacco alla malleabilità delle transazioni, L'attacco dell'algoritmo di Shor, e un attacco di crittografia a chiave pubblica/privata.

L'attacco del 51%

Poiché il protocollo bitcoin impone che l'intera rete accetti la catena di blocchi più lunga (tecnicamente, quello che ha la maggior prova di lavoro), la rete è costruita per rifiutare qualsiasi tentativo di imbrogliare il sistema inviando una catena falsificata. Sicuro, qualsiasi utente può costruire una falsa catena, ma la catena legittima sarà più lunga; è altamente improbabile che un computer sia in grado di risolvere la prova del lavoro per una catena di blocchi falsa prima che l'intero resto della rete possa risolvere la prova del lavoro per la catena legittima.

Detto ciò, se un individuo o un gruppo dovesse avere il 51% o più della potenza di calcolo totale nella rete bitcoin, potevano decidere quale catena stava vincendo in ogni momento. Teoricamente, questo potrebbe essere fatto sia per "doppio speso" bitcoin (cioè furto) o per spegnere del tutto la rete.

Nel primo scenario, un utente malintenzionato del 51% spenderebbe prima i propri bitcoin, e quindi creare una falsa catena di blocchi di transazioni che ha detto che non hanno mai speso quelle monete (in effetti rubando indietro i bitcoin che hanno appena speso).

Questo scenario è improbabile. Anche se qualche gruppo in qualche modo ha accumulato la potenza di calcolo per farlo (che, a questo punto della storia di bitcoin, significherebbe milioni e milioni di dollari di hardware ed elettricità), è altamente improbabile che il gruppo voglia utilizzare un attacco del 51% per minare il sistema in cui ha investito milioni di dollari di risorse fisiche, fiscale, e capitale computazionale in. Considerando che raccoglierebbero più della metà di tutti i bitcoin estratti in esistenza, qualsiasi gruppo del 51% trarrebbe notevoli profitti dall'estrazione mineraria.

Se un utente malintenzionato ha rubato più di una banale quantità di bitcoin falsificando la catena di blocchi, sarebbe diventato evidente abbastanza rapidamente e le persone si sarebbero allontanate dal bitcoin. Ciò renderebbe inutili tutte le capacità di mining dell'attaccante e i loro profitti non banali in bitcoin. Perché dovrebbero voler utilizzare frodi e furti altamente visibili per minare e svalutare tutti i bitcoin che stanno guadagnando?

Il furto di un attacco del 51% è molto simile all'acquisto del 51% di tutti i biglietti della lotteria nella speranza di vincere la lotteria:probabilmente spenderai molto di più di quanto vincerai.

Nel secondo scenario, un 51% attaccante sostituirebbe la catena vincente con dati casuali, una piccola stringa di uno e zero casuali. Qualsiasi aggressore che lo facesse vincendo il rompicapo della prova del lavoro sei o più volte di fila farebbe danni irreversibili al bitcoin:la catena di proprietà verrebbe interrotta e tutti i bitcoin diventerebbero privi di valore.

Questo tipo di scenario sarebbe incredibilmente difficile da difendere. L'attaccante dovrebbe solo mantenere questo 51% della potenza computazionale totale nella rete per circa 10 ore (e potenzialmente meno). Ciò significa che bitcoin dovrebbe implementare un team di sviluppatori volontari per creare e implementare una correzione per il sistema con solo poche ore per elaborare la soluzione.

È importante rendersi conto che questo tipo di attacco è possibile, ma non molto probabile. La quantità di potenza di calcolo necessaria è notevole, se non insormontabile, barriera per i malintenzionati.

D'altra parte, la possibilità di un attacco così diretto è sconcertante e dovrebbe essere considerata una valida preoccupazione. Nel giugno 2013, un attacco del 51% è stato effettuato con successo contro Feathercoin, un tipo alternativo di criptovaluta. Nel 2014, il gruppo minerario GHash.io si è avvicinato al famigerato 51%, ma è stato poi interrotto quando si è scoperto che stavano usando una botnet, dirottare i computer delle persone con malware per estrarre bitcoin da PC remoti.

L'attacco alla malleabilità delle transazioni

L'attacco di malleabilità delle transazioni è un attacco Denial of Service contro la rete bitcoin:sfrutta le proprietà delle transazioni per creare transazioni "mutanti" che possono essere utilizzate per mantenere la rete occupata in modo che le transazioni reali vengano ritardate per un periodo di tempo .

L'attacco dell'algoritmo di Shor

L'attacco Shor's Algorithm è un attacco che utilizza il calcolo quantistico per hackerare la crittografia a chiave pubblica/privata.

A causa del modo in cui funziona la crittografia a chiave pubblica/privata, se dovessi discernere la chiave privata di qualcuno, avresti accesso completo alla loro fornitura di bitcoin. Teoricamente, potresti trovare la chiave privata di qualcuno testando ogni chiave possibile rispetto alla sua chiave pubblica finché una non funziona. Però, questo metodo per tentativi ed errori richiederebbe migliaia di anni anche al supercomputer più veloce.

L'algoritmo di Shor utilizza il calcolo quantistico per trovare i fattori primi di un numero intero. Un utente malintenzionato potrebbe utilizzare questa tecnologia per sfruttare il modo in cui le chiavi pubbliche e private sono correlate e trovare la chiave privata di qualcuno in pochi minuti.

Tieni presente che l'informatica quantistica è ancora una tecnologia lontana, ma le agenzie di intelligence (come la NSA degli Stati Uniti e il CGHQ del Regno Unito) stanno già sviluppando implementazioni dell'algoritmo di Shor. Man mano che la tecnologia si sviluppa ulteriormente, diventerà una minaccia sempre più grande per la rete bitcoin.

Attacco con crittografia a chiave pubblica/privata

Si è ipotizzato che l'algoritmo implementato per generare numeri casuali nella crittografia a chiave pubblica/privata non sia veramente casuale. Se questo reclamo è valido, ci sarebbero molte opportunità per gli utenti malintenzionati di sfruttare la crittografia a chiave pubblica/privata, e quindi minare la sicurezza della rete bitcoin.

Articoli in Evidenza

-

Bitcoin Diamond spiegato

Bitcoin Diamond spiegato Tutto quello che devi sapere su Bitcoin Diamond Bitcoin ha fatto un altro hard fork, la moneta creata questa volta è Bitcoin Diamond. La forcella si è verificata allaltezza del blocco 495866. [1] ...

-

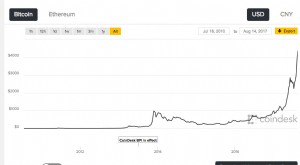

Valore Bitcoin

Valore Bitcoin Il valore di Bitcoin ha oscillato da quando è stato creato per la prima volta nel 2009. Il valore di Bitcoin è variato da $ 0,10 a oltre $ 7, 000.00 dal suo inizio. Valore Bitcoin 2015 :Tra circa ...